如何防范網絡攻擊?你需要這樣的安全態勢感知系統

在數字化轉型的浪潮中,網絡攻擊手段日趨復雜多變,從勒索軟件、釣魚攻擊到高級持續性威脅(APT),企業和組織面臨的網絡安全風險不斷升級。傳統的被動防御策略,如防火墻和殺毒軟件,已難以應對隱蔽而智能的新型攻擊。因此,構建主動、智能的網絡安全防御體系,已成為保障數字資產安全的關鍵。安全態勢感知系統,正是這一體系的核心組成部分。

一、 什么是安全態勢感知系統?

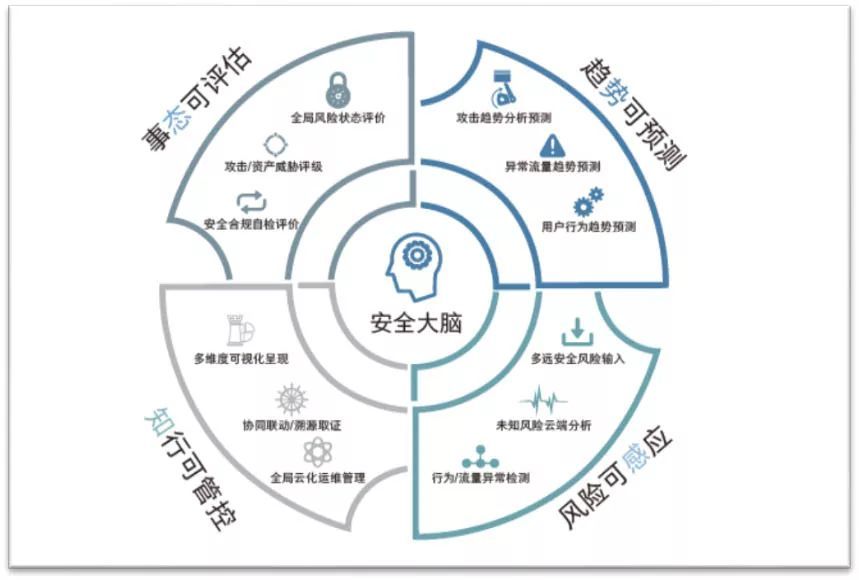

安全態勢感知并非單一的產品,而是一個集成了多種技術、流程與人員的綜合性安全能力框架。其核心在于“感知”、“理解”和“預測”。它通過收集網絡、終端、應用、數據等各個層面的海量安全數據(日志、流量、事件等),利用大數據分析、機器學習和威脅情報等技術,進行關聯分析和深度挖掘。其目標是從全局視角實時掌握網絡環境的整體安全狀況,識別潛在的威脅和異常行為,評估安全風險,并能夠預測未來的攻擊趨勢,從而為安全決策和響應提供精準、及時的數據支撐。

二、 為什么需要安全態勢感知?

- 攻擊隱蔽化與復雜化:攻擊者常利用零日漏洞、供應鏈攻擊等手段,潛伏數月甚至數年,傳統基于特征庫的檢測手段極易失效。態勢感知通過行為分析和異常檢測,能夠發現“未知的未知”威脅。

- 數據孤島與碎片化告警:企業安全設備(如防火墻、IDS、WAF等)各自為戰,產生大量孤立、重復的告警,令安全人員疲于奔命。態勢感知平臺能夠統一匯聚、歸一化處理這些數據,將碎片信息整合成完整的攻擊鏈條視圖。

- 響應速度要求極高:從威脅入侵到造成實質性損失,窗口期可能極短。態勢感知系統能夠實現自動化或半自動化的威脅研判與響應,顯著縮短平均檢測時間(MTTD)和平均響應時間(MTTR)。

- 合規與風險管理需求:國內外網絡安全法律法規(如《網絡安全法》、等保2.0、GDPR等)均要求組織具備持續監測和風險評估能力。態勢感知是滿足合規要求、展示安全治理水平的重要工具。

三、 一個有效的安全態勢感知系統應具備哪些能力?

- 全面數據采集與接入能力:能夠無縫接入網絡流量、終端日志、安全設備告警、云平臺日志、威脅情報源等多樣化數據,形成全域數據池。

- 強大的關聯分析與智能檢測能力:利用規則引擎、機器學習模型和UEBA(用戶與實體行為分析),將孤立事件關聯成攻擊事件,精準識別APT攻擊、內部威脅、橫向移動等復雜攻擊行為。

- 可視化與情景感知能力:通過全局安全儀表盤、攻擊鏈路圖、資產風險地圖等可視化手段,直觀呈現網絡資產狀況、威脅分布、攻擊路徑和風險等級,讓安全狀況一目了然。

- 精準的威脅情報驅動能力:整合內外部威脅情報(如IOC、TTP等),實現情報的自動化匹配與應用,讓檢測更前瞻、更精準。

- 自動化編排與響應能力:與現有安全設備(如防火墻、EDR)聯動,實現預警、分析、處置、閉環的自動化工作流(SOAR),提升應急響應效率。

- 持續的評估與預測能力:不僅關注當下,還能基于歷史數據和趨勢分析,對資產脆弱性、攻擊可能性進行量化評估與預測,指導安全加固工作的優先級。

四、 如何部署與應用安全態勢感知?

部署安全態勢感知是一個系統工程,建議遵循以下步驟:

- 頂層設計與規劃:明確系統的建設目標(如滿足合規、提升攻防能力、降低風險),確定監測范圍和重點保護資產。

- 分階段實施:可先從核心網絡區域和關鍵業務系統開始,逐步擴大數據采集范圍,迭代優化分析模型和響應流程。

- 技術與流程并重:技術平臺是基礎,但與之匹配的安全運營流程(如安全事件分類分級、響應預案、人員值班制度)和專業化團隊(SOC)同樣不可或缺。

- 持續運營與優化:系統上線后,需持續調優檢測規則、模型,定期進行攻防演練驗證其有效性,并隨著業務和威脅環境的變化而不斷演進。

###

在“看不見的攻擊者”面前,“看得見”是防御的第一步,也是最重要的一步。安全態勢感知系統如同網絡空間的“預警機”和“指揮中樞”,它將分散的安全能力整合為統一的、智能的、主動的防御體系。對于任何致力于筑牢網絡安全防線的組織而言,投資并建設一個貼合自身業務特點的安全態勢感知系統,已不再是“可選項目”,而是應對未來挑戰的“必備基礎設施”。只有看得清全貌、理得清線索、判得準意圖、動得快手腳,才能在復雜的網絡攻防對抗中贏得先機,切實保障業務與數據的安全。

如若轉載,請注明出處:http://www.sdtvet.cn/product/51.html

更新時間:2026-01-21 21:57:15